A ferramenta Cellebrite e o seu uso ético (ou nem tanto)

Até que ponto vai o uso de ferramentas por governos, autoridades e empresas, para hackear dispositivos móveis em detrimento de um objetivo, onde em alguns casos, beira em questões não tão éticas?

Muito se falou sobre a Cellebrite, ferramenta utilizada para ajudar na solução do caso Vitória (leia esta e esta outra notícia para saber mais).

A Cellebrite é uma tecnologia de ponta utilizada por vários governos e empresas do mundo inteiro. Existem versões de software e de hardware, como o UFED 4PC, UFED Touch3 Ruggedized Tablet, UFED Ruggedized Laptop e o Cellebrite Forensic Workstation (estação forense de alto desempenho). Maiores informações aqui e aqui.

É de grande notoriedade os benefícios que estas soluções da Cellebrite trazem na solução de crimes, seja em governos ou do setor privado. Mas nem tudo são flores quando determinados governos/autoridades e empresas utilizam ferramentas para determinados fins, se é que me entendem.

DISCLAIMER : Não estou aqui para fazer acusação alguma (e muito menos defendendo criminosos), apenas para reproduzir notícias de forma que o leitor entenda e também tecer comentários pertinentes sobre o tema, ok? Tudo o que eu falar aqui coloque sempre a palavra SUPOSTAMENTE na frente de qualquer frase.

Autoridades usam spyware e ferramenta de extração forense da Cellebrite para hackear jornalistas e ativistas

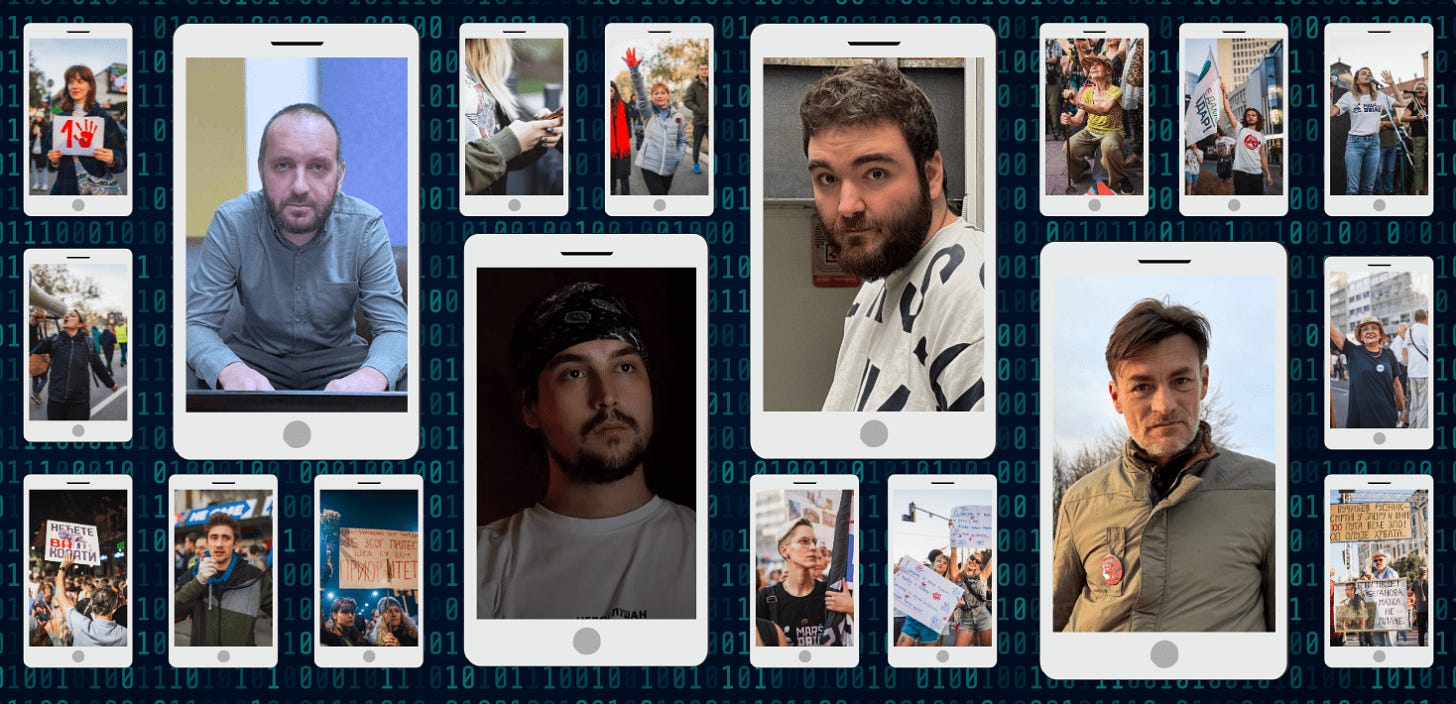

Em um relatório publicado do site da Anistia Internacional, em dezembro de 2024, intitulado “Serbia: “A Digital Prison”: Surveillance and the suppression of civil society in Serbia”, relata como produtos forenses de telefonia móvel desenvolvidos pela empresa israelense Cellebrite seriam usados para extrair dados de dispositivos móveis pertencentes a jornalistas e ativistas.

O relatório também revela como a polícia sérvia e a Agência de Segurança e Informação (Bezbedonosno-informativna Agencija – BIA) do país utilizou um spyware personalizado para o Android, o NoviSpy, para infectar secretamente dispositivos de indivíduos durante períodos de detenção ou em abordagens policiais.

Como a Cellebrite e o NoviSpy foram usados para comprometer estes dispositivos?

O NoviSpy pode capturar dados confidenciais de um telefone e fornecer recursos, como ligar o microfone ou a câmera de um telefone remotamente enquanto as ferramentas forenses da Cellebrite foram usadas para desbloquear o telefone antes da infecção por spyware e também permitir a extração de dados do dispositivo.

Em pelo menos dois casos, a Anistia Internacional teria descoberto evidências de que exploits (software que tira vantagem de uma vulnerabilidade do dispositivo alvo) da Cellebrite UFED teriam sido usados para contornar mecanismos de segurança de dispositivos Android, permitindo que as autoridades instalassem secretamente o NoviSpy durante abordagens policiais, por exemplo.

Em fevereiro de 2024, o jornalista investigativo sérvio Slaviša Milanov foi preso e detido pela polícia sob o pretexto de realizarem um teste de bafômetro. Enquanto estava detido, Slaviša foi interrogado por policiais à paisana onde questionavam sobre seu trabalho jornalístico. Seu telefone Android estava desligado quando o havia entregue à polícia e nenhum momento ele foi questionado e nem precisou fornecer uma senha. Após sua liberação, Slaviša percebeu que seu telefone parecia ter sido adulterado e os dados de seu telefone coletados.

Ele solicitou que o Laboratório de Segurança da Anistia Internacional conduzisse um análise forense em seu telefone - um Xiaomi Redmi Note 10S. A perícia revelou que a solução UFED da Cellebrite havia sido usada para desbloquear secretamente o telefone de Slaviša durante sua detenção.

Um segundo caso no relatório, envolvendo um ativista ambiental, Nikola Ristić, encontrou evidências forenses semelhantes de produtos da Cellebrite usados para desbloquear um dispositivo para então permitir a infecção seguinte pelo NoviSpy.

Em fevereiro deste ano, o site da Anistia Internacional publicou uma matéria comentando sobre a Cellebrite ter interrompido o uso de produtos na Sérvia após o relatório emitido pela Anistia em dezembro/2024.

Detalhes sobre o NoviSpy

O NoviSpy foi projetado para coletar vários tipos de informações de telefone comprometidos, incluindo capturas de tela de todas as ações no dispositivos, geolocalização dos alvos, gravações de áudio e microfone, arquivos e fotos. Ele é instalado por meio do Android Debug Bridge (adb) e é composto por dois aplicativos:

NoviSpayAdmin (com.serv.services): solicita permissões extensas para coletar registros de chamadas, mensagens SMS, listas de contatos e para gravar áudio pelo microfone

NoviSpyAccess (com.accesibilityservice): tira proveito dos serviços de acessibilidade do Android para coletar furtivamente prints de tela, contas de e-mail e aplicativos de mensagens como o Signal e WhatsApp, exfiltrar arquivos, rastrear a localização e ativar a câmera

No que diz respeito à veracidade das informações encontradas, pensando que elas podem ser manipuladas previamente, até que ponto uma investigação não seria comprometida? Teria validade judicial?

Ferramenta forense da Cellebrite poderia conter falhas de segurança que permitiriam a execução arbitrária de comandos na própria ferramenta?

Moxie Marlinspike, criador do popular aplicativo de mensagens criptografadas Signal, anunciou em um post de abril de 2021, no site Security Affairs, que as ferramentas forenses da Cellebrite são afetadas por diversas vulnerabilidades que podem ser exploradas para se conseguir execução arbitrária de código no alvo.

Em dezembro de 2020, a Cellebrite anunciou em sua página que a ferramenta Physical Analyzer seria capaz de descriptografar mensagens e dados do aplicativo de mensagens Signal.

Moxie destacou que “os dados que o software da Cellebrite precisa extrair e exibir são, em última análise, gerados e controlados pelos aplicativos no dispositivo, não por uma fonte “confiável”, então a Cellebrite não pode fazer nenhuma suposição sobre a confiabilidade dos dados que está recebendo. Este é o espaço em que virtualmente todas as vulnerabilidades de segurança podem surgir”, diz a postagem publicada pelo criador do Signal. “Como quase todo código da Cellebrite existe para analisar entradas não confiáveis que podem ser formatadas de forma inesperada para explorar corrupção de memória ou outras vulnerabilidades no software de análise, pode-se esperar que a criadora da ferramenta tenha sido extremamente cautelosa. Olhando para o UFED e o Physical Analyzer, no entanto, ficamos surpresos ao descobrir que muito pouco cuidado parece ser sido dado à segurança do próprio software. Faltam defesas de mitigação de exploração padrão da indústria e muitas oportunidades de exploração estão presentes”.

O especialista ainda explicou que a falha poderia ser explorada de várias maneiras, bastando incluir um arquivo especialmente formatado, mas inócuo, em qualquer aplicativo de um dispositivo que, quando analisado pelo software da Cellebrite, poderia acionar a exploração.

Ele detalha: “ao incluir este arquivo especialmente criado dentro de um dispositivo que será analisado pela Cellebrite, é possível executar um código que modifica não apenas o relatório da ferramenta criado naquela varredura, mas também em todos os relatórios gerados anteriormente e no futuro, não somente neste, mas em todos os dispositivos. A execução arbitrária de comando inclui inserir ou remover textos, e-mails, fotos, contatos, arquivos ou quaisquer outros dados, sem alterações detectáveis de registro de data e hora ou de verificações de checksum”.

O pesquisador compartilhou um video de uma POC do ataque que demonstra como acionar o problema ao analisar arquivos armazenados no dispositivo. O payload usado pelo especialista utiliza a API do MessageBox para Windows para entregar uma mensagem ao usuário (pra quem é fã do filme Hackers, de 1995, vai curtir a montagem):

Moxie também notou que o instalador do Packet Analyzer inclui pacotes MSI assinados digitalmente pela Apple e aparentemente extraídos do instalador do iTunes para Windows 12.9.0.167. Ambos os pacotes importam DLLs para permitir que ferramentas forenses extraiam dados de dispositivos iOS.

“Parece improvável para nós que a Apple tenha concedido à Cellebrite uma licença para redistribuir e incorporar DLLs da Apple em seu próprio produto, o que poderia representar um risco legal para a Cellebrite e seus usuários”, conclui o especialista.

O que podemos dizer?

A forma de atuação de ferramentas como as da Cellebrite, no que diz respeito ao hacking executado em dispositivos alvo, não seria novidade e nem nada milagroso. Em muitos casos, até facilitado pelas fabricantes de dispositivos móveis, se é que me entende.

Estas ferramentas exploram vulnerabilidades e conseguem acesso ao dispositivo. “Simples” assim. No caso do Cellebrite UFED e Forensic Workstation, que utilizam um hardware dedicado, o sucesso pode ser obtido em menos tempo devido ao poder de processamento do hardware. Junte isso à gama de exploits utilizados, e Voilá: informações podem ser descobertas em pouco tempo.

Estas ferramentas quando usadas em governos que possuem uma certa veia ditatorial ou de perseguir opositores, ou ainda, o de simplesmente invadir a privacidade de cidadãos honestos, acaba sendo um grande filão para a criadora do Cellebrite. É basicamente um contrato bastante “vantajoso” $$.

O lobby dentro de um governo para que x ferramenta seja utilizada é grande e os envolvidos podem se dar bem. Veja esta matéria no The Intercept (confira a versão traduzida pelo Google Translator), de fevereiro de 2022, onde é relatado o uso em massa desta ferramenta no governo americano.

No que diz respeito à veracidade das informações encontradas, pensando que elas podem ser manipuladas previamente, até que ponto uma investigação não seria comprometida? Teria validade judicial?

Como falei no disclaimer, não estou aqui pra defender ninguém, o foco aqui foi, é, e sempre será, o de analisar criticamente e parcialmente as possíveis situações sobre o tema e fazer questionamentos pertinentes.

Para saber mais sobre possíveis relações entre a ferramenta, spyware e vulnerabilidades, realize a consulta no Google abaixo:

https://www.google.com/search?q=%22cellebrite%22+%2B+%22spyware%22+%2B+%22vulnerability%22

O que achou do post?

Créditos:

https://securityaffairs.com/117116/mobile-2/cellebrite-forensics-tool-flaw.html

https://boletimsec.com.br/spyware-novispy-abusa-de-ferramentas-forenses-para-roubar-dados-sensiveis/

https://thehackernews.com/2024/12/novispy-spyware-installed-on.html

https://theintercept.com/2022/02/08/cellebrite-phone-hacking-government-agencies/